サイバーセキュリティ会社のThreatFabricはこのほど、公式ブログのエントリー「Deceive the Heavens to Cross the sea」において、2021年8月から11月にかけて4つの異なるマルウェアがGoogle Playストアから正規にダウンロードされたアプリを介して30万以上のAndroidデバイスに感染したという調査結果を公開した。

これらのマルウェアはいずれもオンラインバンクアプリを通じてユーザーの金融機関の認証情報などを盗み出す「バンキング型トロイの木馬」と呼ばれるもので、対象の金融機関には日本の楽天銀行や住信SBIネット銀行なども含まれている。

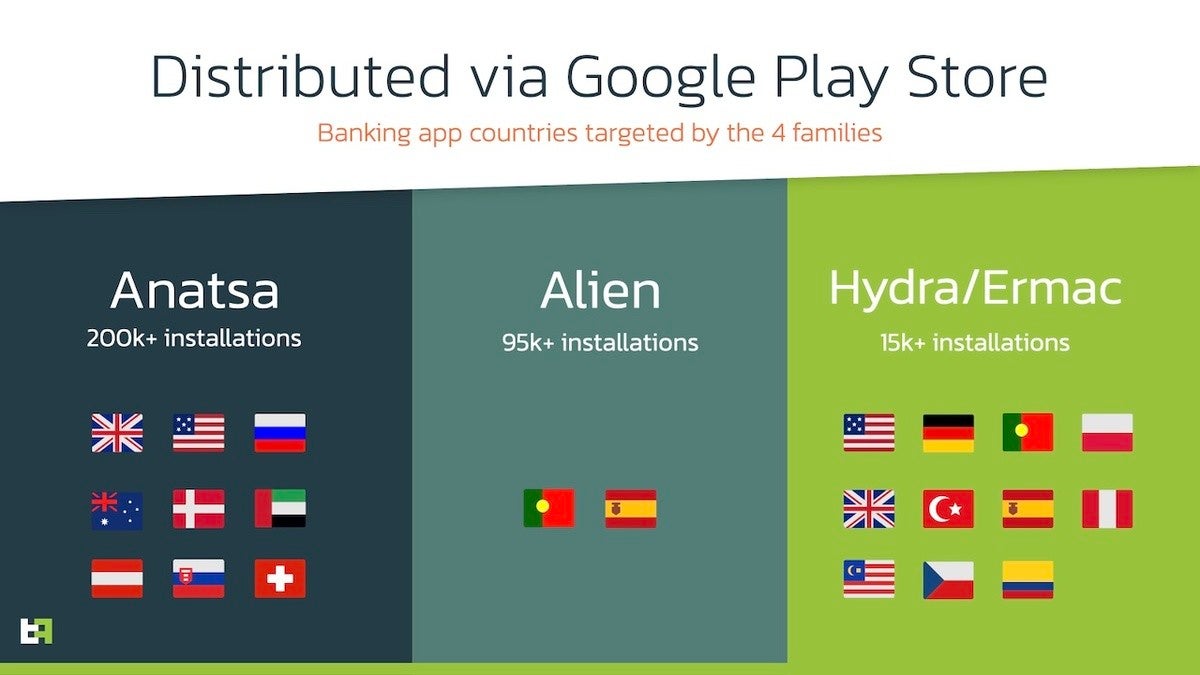

ThreatFabricは、キャンペーンに使われた次の4つのマルウェアに関する調査結果を報告している。

- Anatsa(別名TeaBot)

- Alien

- ERMAC

- Hydra

これらはいずれもバンキング型トロイの木馬と呼ばれるタイプに分類されるもので、インストールされるとATS(Automatic Transfer Systems: 自動転送システム)と呼ばれるツールを利用してユーザーの金融アプリからパスワードやSMSベースの2要素認証コード、キーストローク、スクリーンショットなどを盗み出す。ThreatFabricのレポートには、ターゲットとなる金融機関のリストも掲載されているが、亜種の存在やリストがアップデートされる可能性を考えれば、それ以外の金融機関が必ずしも安全というわけではない。

攻撃者は、これらのマルウェアをGoogle Playストアに正式に公開しているアプリに紛れ込ませることでユーザーの端末に送り込んでくる。このような偽装されたアプリは「ドロッパー」と呼ばれる。GoogleではPlayストアにドロッパーが入り込まないようにする仕組みを強化しているが、攻撃者は巧みにその網をかいくぐろうとしてくる。

よく使われるのは、初期バージョンでは無害なアプリをPlayストアに公開し、その後のアップデートによって悪意のある機能を段階的に導入する手法である。一度に配布されるペイロードを最小限にすることでPlayストアによる検出を回避する。その他、アプリに対する追加のコンポーネントを配布するWebサイトを装ってコマンドアンドコントロール(C2)サイトにアクセスさせ、必要な権限を取得する手法も発見されたという。

前述の4つのマルウェアの配布には、次に挙げるドロッパーが利用されたことが分かっているという。これらのアプリはすでにPlayストアから削除されている。

- Two Factor Authenticator (com.flowdivison)

- Protection Guard (com.protectionguard.app)

- QR CreatorScanner (com.ready.qrscanner.mix)

- Master Scanner Live (com.multifuction.combine.qr)

- QR Scanner 2021 (com.qr.code.generate)

- QR Scanner (com.qr.barqr.scangen)

- PDF Document Scanner - Scan to PDF (com.xaviermuches.docscannerpro2)

- PDF Document Scanner (com.docscanverifier.mobile)

- PDF Document Scanner Free (com.doscanner.mobile)

- CryptoTracker (cryptolistapp.app.com.cryptotracker)

- Gym and Fitness Trainer (com.gym.trainer.jeux)

興味深いのは、これらのアプリをインストールしたすべてのデバイスでマルウェアがアクティブになるわけではないという点である。これは、マルウェアの背後にいる攻撃者が特定の地域のデバイスに集中して攻撃を仕掛けられるようにするためだと考えられている。対象となる地域は簡単に切り替えられるとのことだ。このような仕組みが使われることで、マルウェアの検出はより困難になる可能性があると指摘されている。

からの記事と詳細 ( Google Playストアのアプリを通じて30万超の端末がマルウェア感染 - マイナビニュース )

https://ift.tt/3EdSLfG

科学&テクノロジー

No comments:

Post a Comment